APKе®үеҚ“зЁӢеәҸеҸҚзј–иҜ‘з ҙи§Јж–№жі•

еҸ‘иЎЁж—¶й—ҙ:2013-1-23 иҜ„и®ә:0 зӮ№еҮ» 4,399+

дёӢиҪҪжүҖйңҖж–Ү件

http://hack001.googlecode.com/files/apktool1.5.1.tar.bz2

http://hack001.googlecode.com/files/dex2jar-0.0.9.12-a.zip

http://hack001.googlecode.com/files/apktool-install-windows-r05-ibot.tar.bz2

http://hack001.googlecode.com/files/jd-gui-0.3.5.windows.zip

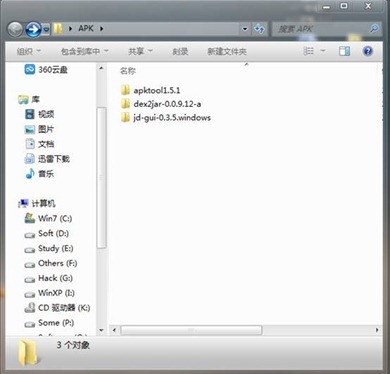

е…ЁйғЁи§ЈеҺӢ

жҠҠapktool-install-windows-r05-ibot ж–Ү件йҮҢзҡ„дёӨдёӘж–Ү件еүӘеҲҮеҲ°apktool1.5.1 зӣ®еҪ•

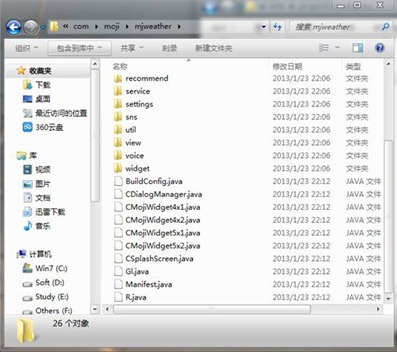

з»“жһ„еҰӮдёӢ

ж–°е»әдёҖдёӘж–Ү件еӨ№жҠҠйңҖиҰҒз ҙи§Јзҡ„apk еә”з”ЁзЁӢеәҸж”ҫиҝӣеҺ»

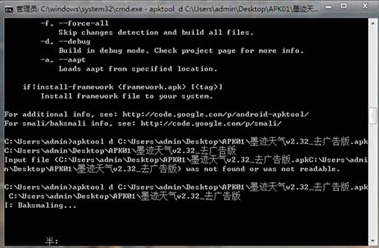

жү“ејҖapktool1.5.1ж–Ү件еӨ№жңү3дёӘж–Ү件жҠҠиҝҷдёӘж–Ү件еӨ№зҡ„и·Ҝеҫ„еҠ е…ҘзҺҜеўғеҸҳйҮҸдёӯпјҢжҲ–иҖ…зӣҙжҺҘеӨҚеҲ¶еҲ°windowsзӣ®еҪ•йҮҢпјҢжү“ејҖcmd иҫ“е…Ҙapktool жҳҫзӨәеҰӮдёӢдҝЎжҒҜж–№еҸҜдҪҝз”Ё

иҫ“е…Ҙapktool d еә”з”ЁзЁӢеәҸи·Ҝеҫ„ и§ЈеҺӢи·Ҝеҫ„пјҢеӣһиҪҰпјҲдёӯй—ҙжңүз©әж јдёҖдёӘпјү

еҸҚзј–иҜ‘еҗҺд»Јз ҒеҰӮдёӢ

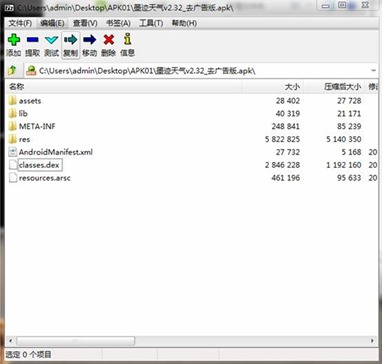

ResжҳҜдёҖдәӣеӣҫзүҮж–Ү件еҸҜд»Ҙдҝ®ж”№пјҢзЁӢеәҸд»Јз Ғдҝ®ж”№еңЁsmali ж–Ү件йҮҢпјҢжҺҘдёӢжқҘйңҖиҰҒжҸҗеҸ–classes.dexж–Ү件еҮәжқҘпјҢзӣҙжҺҘз”Ё7z жү“ејҖжҸҗеҸ–еҮәжқҘз ҙи§Јжәҗд»Јз ҒгҖӮ

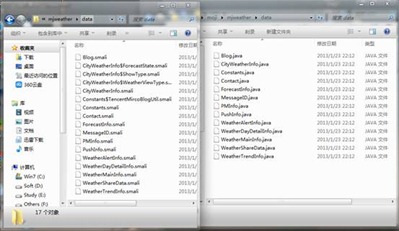

жҺҘдёӢйҮҢжү“ејҖdex2jar-0.0.9.12-a жүҫеҲ°dex2jar.bat жҠҠcalsses.dex жӢ–жӢҪеҲ°dex2jar.batдёҠйқўи§ЈеҢ…

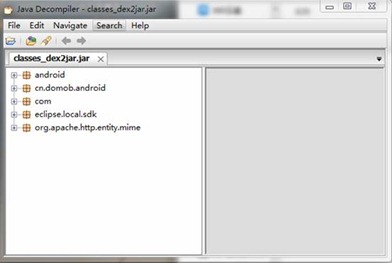

зЁҚзӯүзүҮеҲ»еҮәзҺ°classes_dex2jar.jar ж–Ү件пјҢиҝҷе°ұжҳҜжәҗд»Јз ҒгҖӮжҺҘдёӢжқҘз”Ёjd-gui-0.3.5.windows жү“ејҖ

classes_dex2jar.jar е°ұеҸҜд»ҘзңӢи§Ғжәҗд»Јз ҒдәҶ

зӮ№еҮ»fileиҸңеҚ•дҝқеӯҳе…ЁйғЁжәҗз Ғи§ЈеҺӢ жү“ејҖе°ұеҸҜд»ҘзңӢи§ҒзңҹжӯЈзҡ„жәҗд»Јз ҒдәҶ

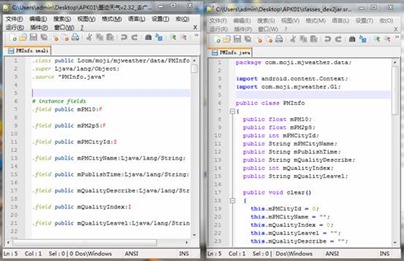

жҺҘдёӢйҮҢеҸҜд»ҘеҸӮиҖғjavaд»Јз Ғдҝ®ж”№зӣёеҜ№еә”зҡ„еҗҚеӯ—ж–Ү件зҡ„smali ж–Ү件

д»Јз ҒеҜ№еә”зңӢзңӢеҮәд»Җд№ҲдәҶеҳӣ

SmaliпјҢBaksmaliеҲҶеҲ«жҳҜжҢҮе®үеҚ“зі»з»ҹйҮҢзҡ„JavaиҷҡжӢҹжңәпјҲDalvikпјүжүҖдҪҝз”Ёзҡ„дёҖз§Қ.dexж јејҸж–Ү件зҡ„жұҮзј–еҷЁпјҢеҸҚжұҮзј–еҷЁгҖӮе…¶иҜӯжі•жҳҜдёҖз§Қе®ҪжқҫејҸзҡ„Jasmin/dedexerиҜӯжі•пјҢиҖҢдё”е®ғе®һзҺ°дәҶ.dexж јејҸжүҖжңүеҠҹиғҪпјҲжіЁи§ЈпјҢи°ғиҜ•дҝЎжҒҜпјҢзәҝи·ҜдҝЎжҒҜзӯүпјүгҖӮ

SmaliпјҢBaksmaliеҲҶеҲ«жҳҜеҶ°еІӣиҜӯдёӯзј–иҜ‘еҷЁпјҢеҸҚзј–иҜ‘еҷЁзҡ„еҸ«жі•гҖӮд№ҹи®ёдҪ дјҡй—®дёәд»Җд№ҲжҳҜеҶ°еІӣиҜӯе‘ўпјҢеӣ дёәDalvikжҳҜдёҖдёӘеҶ°еІӣжё”жқ‘еҗҚеӯ—гҖӮ

иҮӘе·ұеҸҜд»Ҙз ”з©¶е“ҲsmaliиҜӯжі•е°ұеҸҜд»Ҙдҝ®ж”№зӣёе…ід»Јз ҒдәҶпјҢжңҖеҗҺеҶҚз”Ёapktool1.5.1е·Ҙе…·жү“еҢ…еӣһеҺ»еҶҚзӯҫеҗҚе®үиЈ…гҖӮ

еҰӮдҪ•йҳІжӯўеҸҚз ҙи§Ј

第дёҖз§ҚеҠһжі•пјҡе°Ҷж ёеҝғд»Јз Ғз”ЁJNIеҶҷиҝӣsoеә“дёӯгҖӮз”ұдәҺsoеә“зҡ„еҸҚзј–иҜ‘е’Ңз ҙи§Јзҡ„йҡҫеәҰеҠ еӨ§пјҢжүҖд»Ҙиҝҷз§Қж–№ејҸйҳІжӯўеҸҚзј–иҜ‘ж•ҲжһңдёҚй”ҷгҖӮзјәзӮ№жҳҜпјҢеҜ№дәҺJavaеұӮзҡ„д»Јз ҒжІЎжңүдҝқжҠӨдҪңз”ЁпјҢеҗҢж ·еҸҜд»Ҙиў«зҜЎж”№гҖӮ

第дәҢз§ҚеҠһжі•пјҡеңЁзәҝзӯҫеҗҚжҜ”иҫғгҖӮеңЁзЁӢеәҸеҲқе§ӢеҢ–ж—¶пјҢиҒ”зҪ‘е°ҶиҝҗиЎҢзҡ„зЁӢеәҸзҡ„зӯҫеҗҚдёҺжңҚеҠЎеҷЁдёҠзҡ„е®ҳж–№ж ҮеҮҶзӯҫеҗҚиҝӣиЎҢжҜ”иҫғпјҢд»ҺиҖҢиҫҫеҲ°и®©еҸҚзј–иҜ‘еҗҺзҡ„зЁӢеәҸж— жі•жӯЈеёёиҝҗиЎҢзҡ„ж•ҲжһңгҖӮзјәзӮ№жҳҜпјҢеҰӮжһңжӯӨйғЁеҲҶиҒ”зҪ‘жЈҖйӘҢзҡ„д»Јз Ғиў«зҜЎж”№и·іиҝҮпјҢеҲҷж•ҙеҘ—жңәеҲ¶еӨұж•ҲгҖӮ

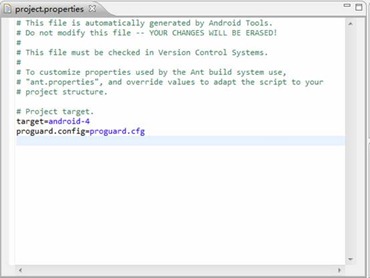

第дёүз§ҚеҠһжі•пјҡд»Јз Ғж··ж·ҶгҖӮдёәдәҶеҠ еӨ§еҸҚзј–иҜ‘еҗҺд»Јз ҒеҲҶжһҗзҡ„йҡҫеәҰпјҢеҜ№д»Јз ҒиҝӣиЎҢж··ж·ҶгҖӮзјәзӮ№жҳҜпјҢжІ»ж ҮдёҚжІ»жң¬пјҢеҗҢж ·еҸҜд»Ҙдҝ®ж”№гҖӮпјҲд»ҺSDK2.3ејҖе§ӢжҲ‘们еҸҜд»ҘзңӢеҲ°еңЁandroid-sdk-windows\tools\дёӢйқўеӨҡдәҶдёҖдёӘproguardж–Ү件еӨ№proguardжҳҜдёҖдёӘjavaд»Јз Ғж··ж·Ҷзҡ„е·Ҙе…·пјҢйҖҡиҝҮproguardпјҢеҲ«дәәеҚідҪҝеҸҚзј–иҜ‘дҪ зҡ„apkеҢ…пјҢд№ҹеҸӘдјҡзңӢеҲ°дёҖдәӣи®©дәәеҫҲйҡҫзңӢжҮӮзҡ„д»Јз ҒпјҢд»ҺиҖҢиҫҫеҲ°дҝқжҠӨд»Јз Ғзҡ„дҪңз”ЁгҖӮеңЁeclipseиҮӘеҠЁз”ҹжҲҗзҡ„project.propertiesж–Ү件дёӯеҠ дёҠдёҖеҸҘproguard.config=proguard.cfgпјү

з»“жһңйғҪдёҖж ·пјҢеҸӘжҳҜжҠҖжңҜж—¶й—ҙе’ҢзІҫеҠӣй—®йўҳгҖӮ